最新のお知らせ

9.102025

RDPをインターネットに直接公開して使うのは非常に危険

RDPをインターネットに直接公開して使うのは非常に危険 であり、VPNやゼロトラストの仕組みと併用するのが推奨されます。

________________________________________

🔒 RDPをそのまま公開すると危険な理由

1. 総当たり攻撃(ブルートフォース)

世界中から自動的にRDPポート(既定3389番)へパスワード攻撃が来ます。弱いパスワードだとすぐ突破されます。

2. 脆弱性攻撃

これまでに「BlueKeep(CVE-2019-0708)」など、RDPに深刻な脆弱性が何度も報告されています。

パッチを当ててもゼロデイ攻撃のリスクは残ります。

3. 情報漏えい・不正利用

一度突破されると、社内LAN全体にマルウェアをばらまかれたり、ランサムウェア感染に直結することが多いです。

________________________________________

✅ 安全に利用するための方法

1. ゼロトラスト方式 / セキュアリモートアクセス(推奨)

o Splashtop、Citrix、Azure Virtual Desktop、ゼロトラストゲートウェイなど

o VPNを使わずアプリケーション単位で認証をかける方式

2. VPNと併用(推奨)

o 社外からはVPN接続で社内LANに入り、そこからRDPを利用

o インターネットに3389を開けない

o VPN側で多要素認証(MFA)を導入すればさらに強固

3. どうしても直接公開する場合(非推奨)

o RDPポートを変更(3389以外に)

o 強力なパスワード+アカウントロック

o 多要素認証(RDP対応のMFA)

o Firewallで接続元IPを限定

→ ただしこれでもVPNやゼロトラストよりは安全性が低いです。

________________________________________

📌 まとめると:

• 原則:RDPをそのまま公開して使うのは危険

• VPNやゼロトラストアクセスと組み合わせて利用するのが必須レベル

________________________________________

ウイルネットでは、接続手順や価格などを比較検討した結果 Splashtop Remote Access をお勧め致します。

弊社は、正式なSplashtop社のパートナーです。

ご購入された場合は、導入から日々の運用まで弊社でサポートを行います。

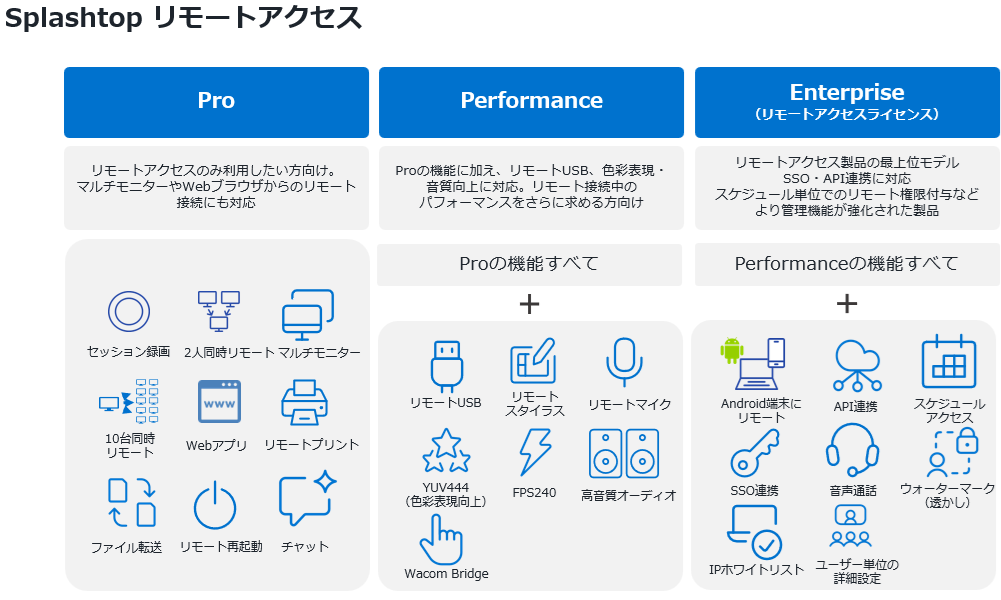

Splashtop Remote Access Pro / Splashtop Remote Access Performance / Splashtop Remote Access Enterprise の機能の違いは、以下をご覧ください。